باتنتها معمولاً کنترل یک سری کامپیوتر را در سراسر دنیا در دست میگیرند و روی این دستگاهها بدافزار، جاسوس افزار، اسپم و غیره نصب میکنند. اما باتنتها چگونه کار میکنند؟ چه کسی آنها را کنترل میکند و چطور میتوانیم جلوی آن را بگیریم؟

باتنتها معمولاً کنترل یک سری کامپیوتر را در سراسر دنیا در دست میگیرند و روی این دستگاهها بدافزار، جاسوس افزار، اسپم و غیره نصب میکنند. اما باتنتها چگونه کار میکنند؟ چه کسی آنها را کنترل میکند و چطور میتوانیم جلوی آن را بگیریم؟

باتنت چیست؟

باتنت یک سری دستگاههای متصل به اینترنت است که ممکن است شامل کامپیوتر، سرور، موبایل و اینترنت اشیا باشد که به نوعی بدافزار آلوده شده و توسط آن کنترل میشود. کاربران معمولاً نمیدانند که سیستمشان به باتنت آلوده است.

دستگاههایی که بعضی از بدافزارها روی آنها نصب است توسط مجرمان سایبری کنترل میشوند. این بدافزار فعالیتهای مخرب باتنت را مخفی کرده تا کاربر متوجه آنها نشود. برای مثال شما ممکن است بدون این که بدانید برای هزاران نفر با تبلت خود اسپم بفرستید.

معمولاً به دستگاههای آلوده به باتنت «زامبی» گفته میشود.

باتنت چه کار میکند؟

با توجه به کسی که آن را اجرا میکند یک باتنت میتواند عملکردهای مختلفی داشته باشد.

1- اسپم: ارسال تعداد بسیار زیادی اسپم به سراسر دنیا. برای مثال میزان ارسال اسپم از طریق ایمیل در سال گذشته 56.69 درصد بوده است. وقتی که شرکت امنیتی FireEye باتنت Srizbi را از کار انداخت میزان تعداد اسپمها در سراسر دنیا تا حدود پنجاه درصد کاهش یافت.

2- بدافزار: ارسال بدافزار و جاسوس افزار به دستگاههای ضعیف.

3- داده: ضبط رمزها و دیگر اطلاعات شخصی.

4- کلیک تقلبی: یک دستگاه آلوده به وبسایتها سر میزند تا ترافیک وب را به صورت تقلبی بالا ببرد.

5- بیت کوین: کسانی که باتنت را کنترل میکنند از دستگاههای آلوده برای دزدی بیت کوین و دیگر اعتبارات اینترنتی استفاده میکنند.

6- DDoS: کسانی که باتنت را کنترل میکنند کنترل دستگاه آلوده را به دست گرفته و آنها را هنگام حملهی محروم سازی از سرویس آفلاین میکنند.

اوپراتورهای باتنت معمولاً از این روشها برای کارهای مخرب سوء استفاده میکنند.

باتنت چه شکلی است؟

ما میدانیم که باتنت شبکهای از کامپیوترهای آلوده است. با این حال اجزای مرکزی و معماری باتنت بسیار جالب هستند.

معماری:

• مدل کلاینت- سرور: یک باتنت کلاینت-سرور معمولاً از یک کلاینت چت ( قبلاً از IRC استفاده میشد اما باتنتهای مدرن از تلگرام و دیگر سرویسهای پیام رسان کدگذاری شده استفاده میکنند.) دامنه و یا وبسایت برای برقراری ارتباط با شبکه استفاده میکنند. اوپراتور پیامی را به سرور میفرستد که فرمان را اجرا میکند. درحالی که ساختار باتنتها بسیار با هم متفاوت است اما با تلاش میتواند باتنت کلاینت-سرور را از کار انداخت.

• نظیر به نظری: یک باتنت نظیر به نظیر (P2P) سعی میکند با ساخت شبکهی غیرمتمرکز برنامههای امنیتی و تحقیقی که سرورهای C2 خاص را شناسایی میکنند از کار بیندازند. یک شبکهی نظیر به نظیر از مدل کلاینت سرور پیشرفتهتر است. به جای یک شبکه از دستگاههای آلودهی متصل که از طریق آدرس IP با هم ارتباط برقرار میکنند، اوپراتورها ترجیح میدهند دستگاههای زامبی که به گره متصل هستند را استفاده کنند. در نتیجه دستگاههای متصل زیاد و گرههای متفاوتی وجود دارد و شبکه قابل ردیابی نیست.

فرمان و کنترل

پروتکلهای فرمان و کنترل (C&C یا C2) در ماسکهای مختلف ظاهر میشوند:

• Telnet: باتنت Telnet نسبتاً ساده است و از اسکریپت برای اسکن IP جهت ورود به سرور telnet و SSH برای اضافه کردن دستگاههای ضعیف استفاده میکنند.

• IRC: شبکههای IRC یک روش ارتباطی با پهنای باند بسیار کم را برای پروتکل C2 ارائه میدهند. قابلیت تغییر سریع کانالها امنیت بیشتری را برای اوپراتورهای باتنت فراهم میکند اما باعث میشود که کلاینتهای آلوده اگر اطلاعات کانال آپدیت شده را دریافت نکنند به راحتی از باتنت جدا شوند. ردیابی ترافیک IRC بسیار ساده است در نتیجه بسیاری از هکرها از این روش استفاده نمیکنند.

• دامنهها: بعضی از باتنتهای بزرگ از دامنه به جای کلاینت پیام رسان استفاده میکنند. دستگاههای آلوده به یک سری دامنه خاص که لیستی از فرمانهای کنترل را اجرا میکنند دسترسی دارند. نقطه ضعف این روش نیاز بسیار بالا به پهنای باند برای باتنتهای بزرگ است که باعث میشود خیلی زود شناسایی شوند.

• P2P: یک پروتکل P2P معمولاٌ با استفاده از کدگذاری نامتقارن امضای دیجیتالی را پیاده سازی میکنند. در نتیجه درحالی که اوپراتور کلید را در دست دارد فرد دیگری تقریباً نمیتواند فرمانهای دیگر را روی باتنت اجرا کند. در نتیجه به دلیل نبود یک سرور C2 خاص از بین بردن باتنت P2P کاری بسیار دشوار است.

• سایرین: در یک سال گذشته ما شاهد بودهایم که اوپراتورهای باتنت از کانالهای فرمان و کنترل بسیار جالبی استفاده کردهاند. برای مثال کانالهای شبکههای اجتماعی مثل باتنت Android Twitoor که از طریق توییتر کنترل میشد. اینستاگرام نیز خیلی امن نیست. برای مثال در سال 2017 یک گروه جاسوسی سایبری روسی از نظرات زیر عکسهای اینستاگرام بریتنی اسپیرز برای ذخیره سازی موقعیت سرور یک توزیع بدافزار C2 استفاده میکردند.

زامبیها

در سر آخر رشتهی یک باتنت دستگاه آلوده قرار دارد.

اوپراتورهای باتنت دستگاههای ضعیف را آلوده میکنند تا شبکهی آنها بزرگتر شود. جالب اینجاست که بعضی از اوپراتورهای باتنت با هم رابطهی خوبی ندارند و از دستگاههای آلوده علیه هم استفاده میکنند.

در بیشتر مواقع صاحبان دستگاههای زامبی از وجود باتنت خبر ندارند. گاهی اوقات بدافزار باتنت دیگر بدافزارها را نیز کنترل میکند.

انواع دستگاهها

دستگاههای متصل به اینترنت روز به روز بیشتر میشوند و باتنتها فقط دستگاههای ویندوز و مک را مورد هدف قرار نمیدهند. دستگاههای اینترنت اشیا نیز در امان نیستند. گوشیهای هوشمند و تبلتها نیز امن نیستند. در چند سال گذشته دستگاههای اندروید بارها درگیر باتنت شدهاند. اندروید هدف بسیار سادهایست چرا که متن باز است، نسخههای سیستم عامل مختلفی دارد و بسیار ضعیف است. البته دستگاههای اپل نیز تا به حال چندین بار به باتنت آلوده شدهاند. یکی دیگر از هدفهای باتنتها روترهای ضعیف است. روترهایی که سفت افزار قدیمی و نا امن دارند به راحتی مورد حمله قرار میگیرند.

از بین بردن باتنت

از بین بردن باتنت کار راحتی نیست. گاهی اوقات معماری باتنت به صورتی است که اوپراتور میتواند به سادگی آن را دوباره بسازد. گاهی اوقات باتنت زیادی بزرگ است. در بیشتر مواقع از بین بردن باتنت نیازمند همکاری بین محققین امنیتی، شرکتهای دولتی و دیگر هکرهاست که گاهی اوقات نیاز به تکنیکهای در پشتی دارند.

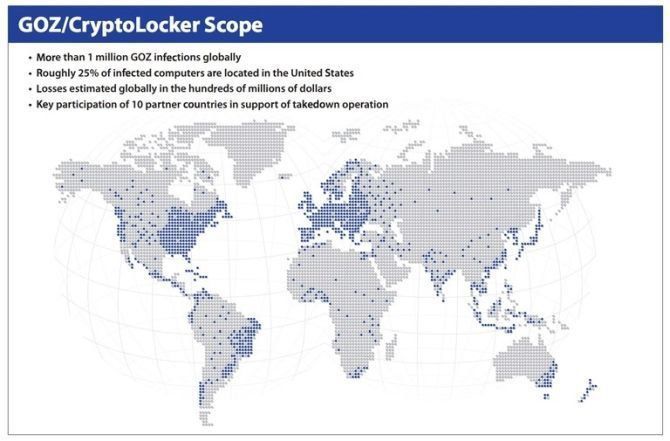

GameOver Zeus

یکی از بزرگترین نمونههای از بین بردن باتنت GameOver Zeus بود. GOZ یکی از بزرگترین باتنتها در چند سال گذشته بود که نزدیک به یک میلیون دستگاه را آلوده کرده بود. هدف اصلی این باتنت دزدی، ارسال ایمیل اسپم بود که از یک دامنهی نظیر به نظیر که الگوریتم تولید میکرد ساخته شده بود و به نظر نمیرسید که روشی برای از بین بردن آن وجود داشته باشد.

الگوریتم تولید دامنه به باتنت کمک میکند تا لیست طولانی از دامنهها برای استفاده به عنوان نقاط قرار برای بدافزار باتنت بسازد. نقاط ملاقات زیاد جلوگیری از گشترش را تقریباً ناممکن میکند و تنها اوپراتورها لیست دامنهها را میدانند.

در سال 2014 گروهی از محققان امنیتی که در حال همکاری با اف بی آی و دیگر سازمانهای بینالمللی بودند توانستند GameOver Zeus را از بین ببند. البته این کار به هیچ وجه ساده نبود. پس از مشاهدهی ثبت دامنهها این گروه در شش ماه 150000 دامنه را ثبت کردند. این کار باعث شد تا دیگر هیچ دامنهای ثبت نشود.

سپس بسیاری از ISPها کنترل عمل گرههای پروکسی GOZ را که توسط اوپراتورهای باتنت برای ارتباط بین سرورهای فرمان و کنترل استفاده میشد واگذار کردند.

صاحب بات، اوگنی بوگوچو پس از یک ساعت متوجه از بین رفتن باتنت خود شد و حدود چهار تا پنج ساعت تلاش کرد تا آن را بازگرداند.

سپس محققین ابزار کدگذاری رایگان را برای قربانیها فرستادند.

باتنت اینترنت اشیا متفاوت است

در سال 2016 بزرگترین و بدترین باتنت شناسایی شده Mirai بود. پیش از از بین بردن آن، باتنت مبتنی بر اینترنت اشیا با حملات DDoS کامپیوترهای زیادی را مورد هدف قرار داد. در شکل زیر تعداد کشورهایی که مورد هدف Mirai قرار گرفتند را میبینید.

درحالی که Mirai بزرگترین باتنت دنیا نبود اما بزرگترین حملات را انجام میداد. این باتنت از 62 رمز پیش فرض دستگاههای اینترنت اشیا استفاده میکرد.

مارکوس هاچینز، محقق امنیتی میگوید که بیشتر دستگاههای اینترنت اشیا معمولاً در یک جا به صورت آنلاین قرار دارند و همیشه منابع شبکه برای اشتراک دارند. با افزایش دستگاههای اینترنت اشیا با امنیت پایین تعداد دستگاههای آلوده بیشتر هم میشود.

امنیت خود را حفظ کنید

ما چیزهای بسیار زیادی دمرود باتنتها آموختیم. اما چگونه از دستگاه خود مراقبت کنیم؟ اول از همه این که سیستم خود را به روز کنید. آپدیتهای معمولی نقاط ضعف سیستم عامل شما را پر میکنند.

دوم این که یک نرم افزار آنتی ویروس و ضد بدافزار دانلود و نصب کنید. گزینههای خوب بسیار زیادی برای شما موجود است.

سوم این که هنگام مرور وب مواظب باشید. برای مثال میتوانید از افزونهی uBlock Origin استفاده کنید.

ما را در شبکههای اجتماعی مختلف تلگرام، توییتر، اینستاگرام، سروش همراهی کنید.

منبع خبر: makeuseof

ثبت نظر