کارشناسان امنیت سایبری از شناسایی شیوهای جدید و پیشرفته از حملات فیشینگ خبر دادهاند که در آن، مهاجمان با بهرهگیری از قابلیتهای قانونی گوگل نظیر OAuth و سیستم نوتیفیکیشن، ایمیلهایی ظاهراً معتبر به کاربران ارسال میکنند.

هدف این حملات، سرقت اطلاعات ورود کاربران به حسابهای Google است، در حالی که ایمیلها با موفقیت از فیلترهای امنیتی عبور کرده و مستقیم وارد صندوق ورودی (Inbox) میشوند.

حملهای با ظاهر رسمی؛ وقتی ایمیل جعلی از آدرس رسمی میآید

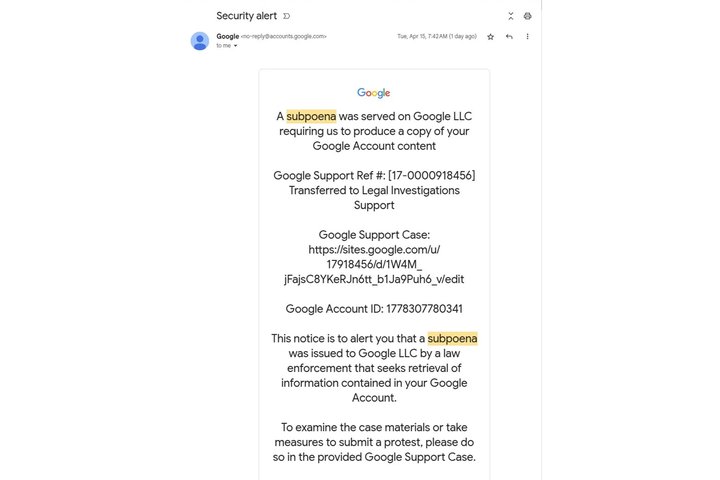

ماجرا از جایی آغاز شد که نیک جانسون، توسعهدهنده شناختهشده در فضای بلاکچین و خالق Ethereum Name Service، ایمیلی دریافت کرد که از آدرس رسمی no-reply@google.com ارسال شده بود. در این پیام ادعا شده بود که به دلیل فعالیتهای خاصی در حساب کاربری وی، درخواست قضایی برای دریافت اطلاعات به گوگل ارسال شده است.

جانسون در گزارش خود اشاره کرده است که این ایمیل از هر نظر حرفهای و رسمی بهنظر میرسید و تنها کاربران باتجربه ممکن است متوجه غیرواقعی بودن آن شوند. این موضوع زنگ خطری جدی برای امنیت حسابهای کاربری میلیونها کاربر در سراسر دنیاست.

مکانیزم حمله چگونه عمل میکند؟

فرآیند این فیشینگ هدفمند به شکل زیر طراحی شده است:

- هکر یک حساب Gmail مانند me@domain ایجاد میکند.

- سپس یک اپلیکیشن OAuth در پلتفرم گوگل میسازد و متن کامل پیام فیشینگ را در فیلد "Name" این اپ وارد میکند.

- پس از آن، از طریق Google Workspace، این اپلیکیشن را به حساب مذکور متصل کرده و نوتیفیکیشنی از سوی گوگل تولید میشود.

- گوگل، طبق معمول، ایمیلی رسمی به me@domain ارسال میکند. اما از آنجا که پیام فیشینگ در بخش نام اپ وارد شده، متن فیشینگ در محتوای ایمیل نمایان شده و کاملاً معتبر بهنظر میرسد.

- در نهایت، این ایمیل نوتیفیکیشن به ایمیل قربانی فروارد (Forward) میشود.

از آنجا که ایمیل مستقیماً توسط سرورهای گوگل تولید شده، امضای امنیتی DKIM معتبر دارد و از تمام بررسیهای ضد اسپم عبور میکند.

استفاده از سایتساز گوگل برای ساخت صفحات جعلی ورود

برای تکمیل این حمله، مهاجمان با استفاده از سرویس رایگان sites.google.com، یک لندینگ پیج جعلی طراحی کردهاند که بسیار شبیه به صفحه ورود به حساب گوگل است. این صفحه برای سرقت نهایی اطلاعات ورود از قربانیان مورد استفاده قرار میگیرد.

حضور دامنهای با آدرس sites.google.com در ایمیلها، اگرچه ظاهراً معتبر بهنظر میرسد، اما باید همیشه بهعنوان یک علامت هشدار در نظر گرفته شود.

چگونه در برابر این حملات ایمن بمانیم؟

- هرگز روی لینکهایی که از طریق ایمیلهای مشکوک دریافت میکنید کلیک نکنید.

- محتوای پیام و آدرسهای اینترنتی را به دقت بررسی کنید؛ حتی اگر ایمیل از دامنه google.com آمده باشد.

- اگر ایمیلی دریافت کردید که شما را درباره محتوای حساب گوگل یا اقدامات قضایی تهدید میکند، مستقیماً وارد حساب گوگل شوید و از طریق بخش Security Activity وضعیت را بررسی کنید.

- استفاده از احراز هویت دو مرحلهای (2FA) را فراموش نکنید.

زمانی که ابزارهای امنیتی، اسب تروا میشوند

روش جدید فیشینگ شناسایی شده، زنگ خطری جدی برای کاربران سرویسهای گوگل است. استفاده از بسترهای قانونی و مطمئن برای انجام حملات سایبری، پیچیدگی تشخیص این نوع حملات را افزایش داده است. کاربران باید نسبت به ایمیلهایی که از طرف منابع رسمی بهنظر میرسند اما شما را به کلیک روی لینکهای خارجی تشویق میکنند، بیش از پیش هوشیار باشند.

اگر علاقهمند دنیای تکنولوژی هستید حتما شبکههای اجتماعی فیسیت را در اینستاگرام، تلگرام، روبیکا، توییتر و آپارات را دنبال کنید.

منبع خبر: bleepingcomputer.com

ثبت نظر